- 웹 취약점 진단 2번째2022년 08월 13일

- 59lee

- 작성자

- 2022.08.13.:31

취약점 진단은 여동균 강사님 웹 취약점 강의 바탕으로 제가 예전 웹 개발했던 소스코드 분석과 실행하면 만든 취약점 분석이고 부족한 부분은 다른 사람의 분의 링크를 남겼습니다. 문제가 생긴 부분은 계속 수정하겠습니다

12 .CSRF(크로스사이트 요청변조) 취약점

XSS 공격은 클라이언트가 당하는 것이고, CSRF는 서버 쪽이 피해 대상이다.- 7번에서 실패함

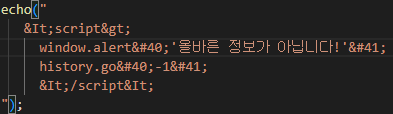

대응 방안: XSS와 같은 방식으로 조치 유효성 검사를 참조 문자로 바꿔서 조치

취약점 조치 전

취약점 조치 후

13. 자동화 공격 취약점- id, pw - 게시판 등록- 자동 댓글, 자동 게시글 1000개

버프 스위트로 자동화 공격-[Repeater] 기능을 활용하면 반복적인 공격

14. 파일 업로드 취약점- 수정 페이지나 글쓰기 페이지나 파일 업로드할 때 블랙 리스트, 화이트 리스트 아무것도 하지 않았다( php만 공부했지. 자바 스크립트는 가까이 다 카피- 안 했다)

- 경로 추적 및 파일 다운로드 취약점

- 파일 업로드 취약점- 수정 페이지나 글쓰기 페이지나 파일 업로드할 때 블랙 리스트, 화이트 리스트 아무것도 하지 않았다( php만 공부했지. 자바 스크립트는 가까이 다 카피- 안 했다)

대응 방안:

15. 경로 추적 및 파일 다운로드 취약점

대응 방안:

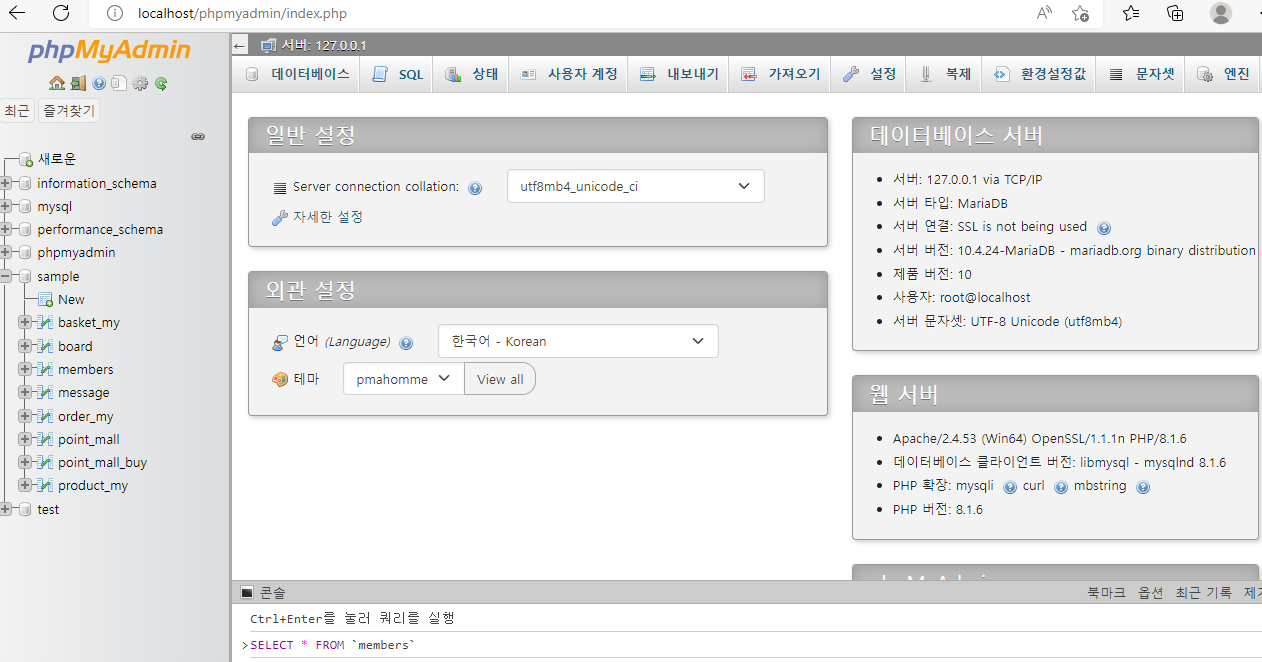

16. 관리자 페이지 노출

내부 ip 관리자 페이지 다 들어갈 수 있다면 해킹할 수 있으니까 항상 지정 자리에서만

대응 방안:

17. 위치 공개 취약점- 디폴트 계정 phpMyAdmin /initech(금융솔루션 디폴트 페이지)

대응 방안:

18. 데이터 평문전송 취약점 -ip 엄청- http 쳐서 -follow -tcp 스트림 보면 됩니다

버프 스위트- 브라우저에서 부터 서버까지 end to end(E2E) 암호화할 경우에는 버프스위트에서도 평문으로 나타나지 않음

대응 방안:

19. 쿠키 변조 취약점

대응 방안:

20. 웹 서비스 메소드 설정 취약점- GET, POST 메소드 이외의 PUT, DELETE, COPY, MOVE, PATCH, CONNECT, TRACE 등의 불필요한 메소드를 허용할 때 공격자가 이용할 수 있다

대응 방안:

21.URL/ 파라티머 변조 취약점- 1000원 짜리 상품을 10원으로 결제 승인으로 얻는 거(불충분한 인가)- 파라미터 변조로 설명→ 가장 포괄적인 개념이다- 불 충분한 인가 예시로는

뭐야 뺄셈 가능하네

파라미터 변조를 웹 방화벽에서 막으면 자기가 작성한 글도 차단당하는 경우도 생긴다.

넘어갈 때 지우고 싶은 소스를 지우고 서버에 적용할 수 있다 / 정보 노출 취약점(버전 노출)

원래 프로그래밍 종류인데 JAVA 대신에 lee 바꿔서 패킷을 보냈다(title)

대응 방안:

서비스 DMZ 존-바로 DB 존으로 바로 갈 수 있게 해야 한다- 방화벽- db 접근 시스템

'웹 취약점 진단' 카테고리의 다른 글

웹 취약점 진단 1번째 (0) 2022.08.13 다음글이전글이전 글이 없습니다.댓글